Stary botnet Qbot, z którym związane są całe rodziny trojanów bankowych, nadal atakuje. W najnowszej odsłonie są to ukierunkowane ataki na konkretne organizacje lub firmy za pomocą kampanii phishignowych, prowadzonych przez rozsyłane wiadomości email z linkami, przy pomocy których “udostępniane” są zaszyfrowane pliki ZIP, w których znajdują się zainfekowane pliki w postaci modułów Windows Installer (pliki MSI).

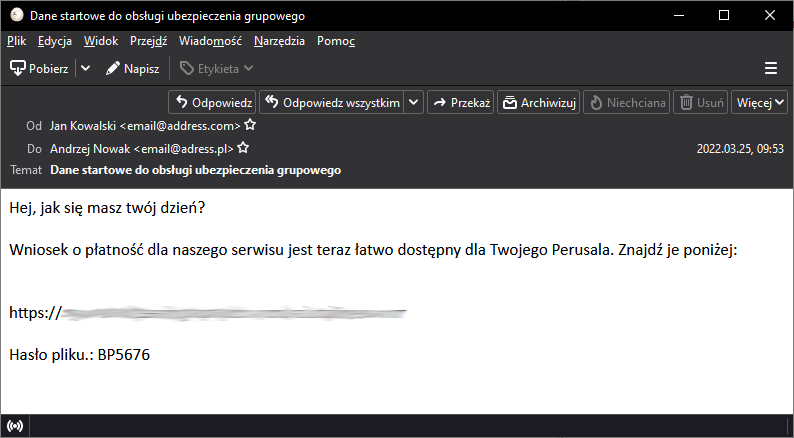

Przykładowa wiadomość rozsyłana w ramach takiej kampanii phishingowej może wyglądać następująco (oczywiście dane adresowe zostały zmienione):

Poprzednie kampanie prowadzone przez botnet Qbot “udostępniały” odpowiednio spreparowane zainfekowane pliki Microsoft Office (głównie były to pliki Microsoft Excel), ale ze względu na wprowadzane sukcesywnie przez Microsoft zabezpieczenia do pakietu Microsoft Office mające na celu silniejszą ochronę przed uruchamianiem różnego rodzaju makr zawartych w plikach tego pakietu, tym razem metoda została zmieniona.

Rodzina trojanów bankowych związanych z botnetem Qbot jest używana głównie do kradzieży danych uwierzytelniających dla operacji bankowych, danych osobowych i danych finansowych. Często też trojany z tej rodziny wykorzystują w atakach niezałatane dziury w usługach dostępu do zasobów sieciowych oraz w usługach związanych z Active Directory. Ataki takie są najczęściej kierowane na konkretne podmioty korporacyjne, ponieważ zapewniają wyższe szanse na zwrot kosztów wykonania ataków.

Na koniec dodajmy, że pakiet mks_vir wykrywa wiadomości email, rozsyłane w ramach kampanii phishingowych przy pomocy botnetu Qbot, oznaczając je jako HEUR.Malware.Arch.01, a także pliki które są narzędziami wykorzystywanymi w takich kampaniach.